La autoría original de la frase “cada minuto nace un tonto” se mantiene en controversia, pues aunque algunos se la atribuyen al empresario circense Barnum, otros le asignan su paternidad al escritor Mark Twain y otros a un empresario de casinos. En cualquier caso, el sentido está claro: para algunas personas con pocos escrúpulos, pero con talento para la actuación y las falsas apariencias, resulta fácil timar, engañar, e incluso estafar a muchas personas ingenuas, pues éstas existen en grandes cantidades.

Haciendo un parafraseo de dicha frase, aplicándolo a la navegación en el ciberespacio, y el uso de Internet, podemos establecer que en cada momento algunas de las miles de personas que se conectan a la red cada día, quizá por primera vez en su vida, llegan como novatos incautos a un mundo que desde hace años está también cohabitado por habilidosos del engaño y la apariencia.

Entonces, el sentido de la frase cobra vigencia en este nuevo ambiente en línea, pues se han creado nuevas modalidades para obtener dinero fácil usando las ventajas y posibilidades de escala, diseño gráfico y novedad de las tecnologías utilizadas en Internet, suplantando identidades, apelando a la solidaridad y generosidad de los usuarios, o atrayendo la ambición por los negocios lucrativos y rápidos con mínimas inversiones.

El 30 de noviembre se celebra el Día Internacional de la Seguridad Informática, y por extensión, de la seguridad de la información que se almacena y mantiene en discos, medios de almacenamiento y servidores a lo largo del mundo. Un aspecto importante de la seguridad informática es la vulnerabilidad de los usuarios mismos, lo que se conoce en general como ingeniería social.

La principal vulnerabilidad es la voluntad humana

El arte de la intrusión humana, el “hackeo” de seres humanos, el ataque por medio del eslabón más débil (el ser humano). Todas éstas son formas en que se conoce la ingeniería social, y se refiere a conocer información sensible y útil para ingresar a un sistema sin estar debidamente autorizado, para atacar un conjunto de servidores, para robar contraseñas y otras actividades no apropiadas, haciendo que un usuario desprevenido revele esa información sin hacer uso de amenazas o coacción, sino con argumentos convincentes o suplantación de actividades.

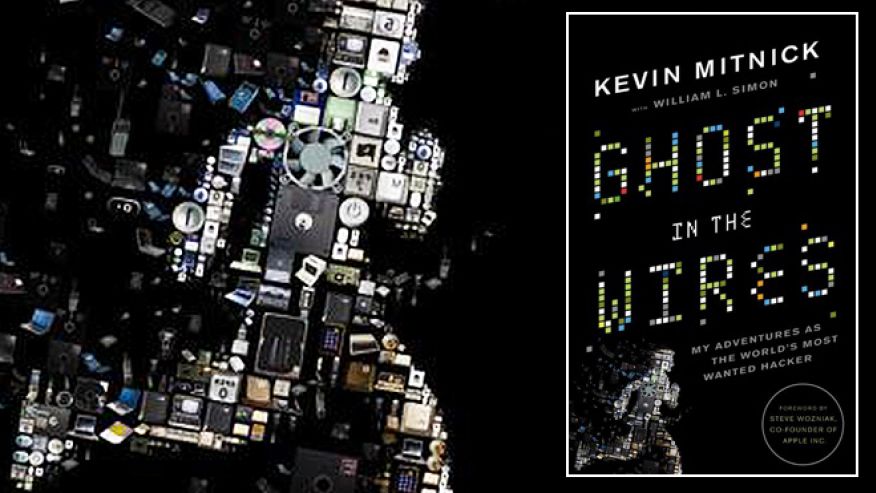

Kevin Mitnick es uno de los hackers más renombrados desde los tiempos de la telefonía, llegando a las redes de computadores, servidores e Internet. Su principal técnica, a pesar de que sus conocimientos técnicos eran amplios, se basaba en la ingeniería social: frecuentemente se hacía pasar, por teléfono o en persona, por un empleado de la misma empresa o de otra empresa que proveía soporte, para indagar información sobre claves, códigos y procesos, que las personas ingenuas le proveían sin mayor cuestionamiento. Esto es narrado por Mitnick en uno de sus libros, con el título “Ghost in the wires”.

Según este hacker, basado en su experiencia, las características que tenemos los seres humanos y que hacen factible la ingeniería social son:

- Todos queremos ayudar

- El primer movimiento es siempre de confianza hacia el otro

- No nos gusta decir No

- A todos nos gusta que nos alaben

Basado en estas ideas, un hacker puede pedirnos un favor, colocarse en una situación de necesidad y apelar a nuestra buena voluntad, adularnos de alguna manera, ganar nuestra confianza, y obtener la información que necesita para cometer incluso un delito.

Primer paso en seguridad: la perspicacia

Considerando estas experiencias, y sabiendo que los seres humanos podemos ser el punto más vulnerable dentro de la cadena de seguridad informática, es recomendable volvernos especialmente suspicaces y perspicaces. Entre las prácticas a adoptar, podemos mencionar:

- No aceptar o abrir correos o adjuntos no solicitados

- Cuestionar cualquier requerimiento de quien sea sobre palabras clave, nombres de usuario, teléfono móvil, etc.

- Dudar de cualquier oferta de dinero, servicios, productos, sobre todo las más dadivosas

- Cuestionar solicitudes de apoyo de conocidos y amigos hechas en línea

- Verificar campañas de solidaridad, crowdsourcing y caridad antes de contribuir con dinero o información personal o de la empresa

- No presionar el vínculo pre-escrito en un mensaje hacia el supuesto sitio de una empresa o entidad conocida, por mucho que luzca como el original (phishing)

- No aceptar a cualquier persona en las redes sociales, y menos aun acceder a intercambiar información personal

- En la medida de lo posible, no realizar transacciones financieras desde un cibercafé o una red pública

- Ser especialmente cautelosos al ingresar las contraseñas o números secretos en ambientes públicos

- No mantener las contraseñas anotadas en lugares visibles

- No aceptar que los sistemas recuerden las claves o se mantengan conectados en equipos que serán usados por otras personas o que puedan ser robados fácilmente

- Desconfiar de llamadas telefónicas o visitas de personas que se identifican como personal de soporte que vienen a resolver un problema que ni siquiera sabíamos que teníamos

- Crear conciencia entre compañeros y colegas sobre estos peligros, ya que los riesgos y pérdidas de nuestros centros de trabajo o estudio nos afectan a todos

- Desarrollar y difundir políticas institucionales sobre estos temas, riesgos y peligros

Nota luctuosa

Este día 29 de noviembre se inició en El Salvador la aplicación del 5% de impuesto adicional al uso de la telefonía, móvil y fija, Internet, compra de dispositivos tecnológicos, convirtiéndose en un freno al desarrollo del país por la vía de la tecnología. Lo lamentamos mucho.