Del 3 al 7 de julio se llevó a cabo la séptima edición del evento TICAL 2017, organizado por RedCLARA en San José, Costa Rica. TICAL significa Tecnologías de Información y Comunicaciones de América Latina, y el evento, único en su especie, reúne a los directores de tecnología de información de muchas universidades de la región.

Como todos los años, se convirtió en un punto de convergencia, conferencias, experiencias compartidas y soluciones tecnológicas, aplicadas a las instituciones de educación superior de Latino América, confirmando su tremenda utilidad para los profesionales que desempeñan esta función en los centros de estudios superiores de nuestros países.

Dentro de las conferencias brindadas se incluyeron la presentación de sistemas comerciales, por parte de los patrocinadores y, quizá más relevante, sistemas, aplicaciones y metodologías desarrolladas por los mismos actores, funcionarios, docentes y estudiantes de las mismas universidades.

Se llevaron a cabo sesiones paralelas agrupadas bajo alguno de los temas genéricos, así como conferencias plenarias, de interés para la mayoría de participantes. Diferentes actores, tanto de Latinoamérica como de otros países del mundo, presentaron sus desarrollos, propuestas y avances en los temas de las Redes Nacionales de Investigación y Educación (RNIE) y universidades.

Para la educación e investigación se necesita la participación de todos

Varios de los ponentes insistieron, de diversas formas, en que para lograr el desarrollo real de la ciencia y la tecnología en cada país, manifestado en las posibilidades y hechos reales de investigación e innovación, es necesario y fundamental la participación de todos los sectores, quizá con especial relevancia la del gobierno.

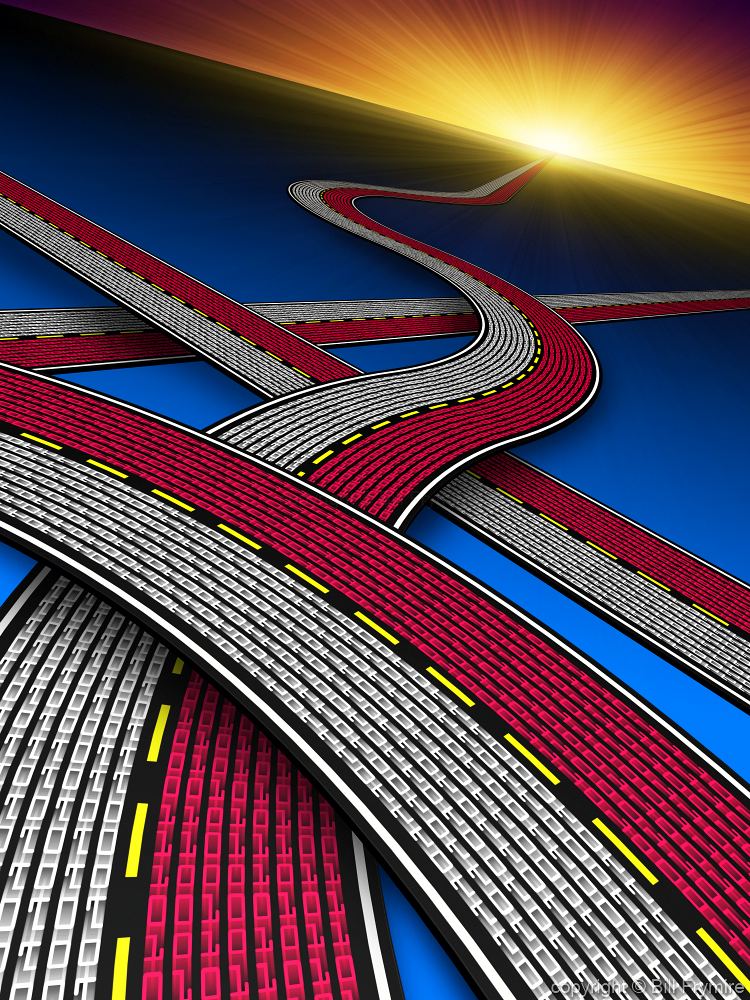

Así, un astrónomo de Estados Unidos que disertó sobre el papel tan destacado que juega en la actualidad Chile en la ciencia de la astronomía, al contar con más del 70% de observatorios astronómicos en ese país, estableció que, así como desde hace siglos y aun en la actualidad, los gobiernos son responsables de la construcción y mantenimiento de las carreteras para promover el comercio, así mismo deben ser asumir su responsabilidad en la construcción, mantenimiento y facilitación de las carreteras digitales.

Si bien hay algunos países de la región donde los gobiernos apoyan con fuerza el desarrollo de la investigación científica en varias disciplinas, tales como Chile, Brasil, México, Argentina, Ecuador, Perú, Costa Rica y otros, existen otros, como El Salvador, en los que la ciencia y la tecnología es considera marginalmente, y apenas por unos pocos funcionarios, con aun menos recursos disponibles.

Por supuesto, hay esfuerzos en algunas universidades, así como en algunas dependencias gubernamentales y desde algunas empresas privadas, pero en cantidad y calidad aun insuficiente. Los argumentos de que hay otros temas prioritarios y pocos recursos financieros seguirán existiendo, y a menos que se cambie la visión, esa actitud nos mantendrá donde estamos.

Las Redes Académicas Avanzadas siguen siendo una oportunidad

Con la presencia, jornadas conjuntas y reuniones entre pares que se dieron en el marco de TICAL 2017, se reiteró una vez más que la existencia de Redes Nacionales de Investigación y Educación (RNIE, o NREN, por sus siglas en inglés) en más de 130 países en el mundo, una red única por cada país, es una necesidad y estrategia clave para el desarrollo de la ciencia y la investigación.

Los directores de Tecnología de Información y Comunicaciones de las universidades tienen la responsabilidad, además de mantener los sistemas legados y administrativos de la institución y proveer buenos servicios automatizados y de conectividad en los distintos campus, aulas y laboratorios, interactuar más estrechamente con los investigadores y docentes, para procurar poner esta tecnología a su servicio.

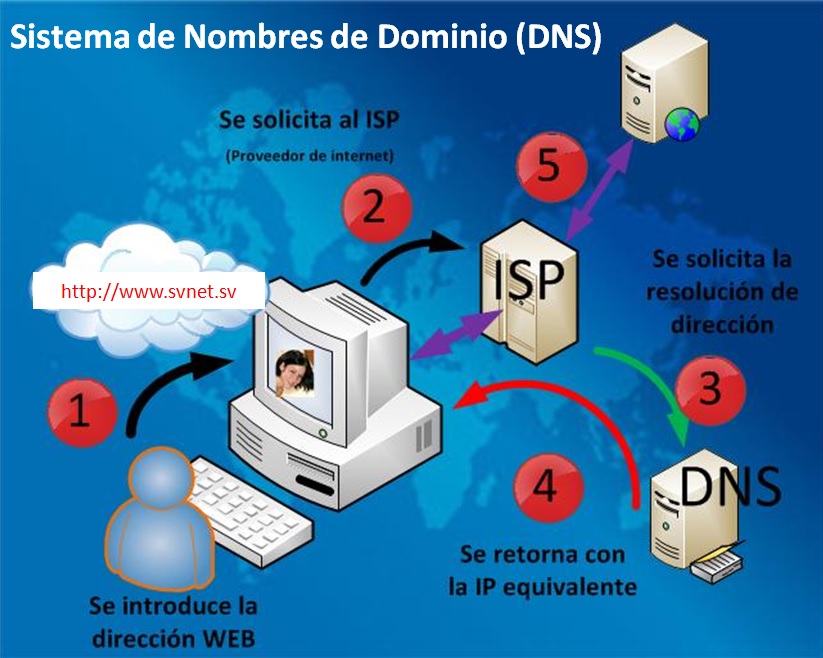

Videoconferencias; transmisión didáctica de acciones y operaciones en vivo de diversas disciplinas; generación, archivo, transmisión y análisis de grandes cantidades de datos (big data y analytics); instalación y comunicación en tiempo real de sensores de parámetros, en campo y en laboratorio; publicación e intercambio de documentos e información; etc., son apenas algunas herramientas a disposición de investigadores de todas las disciplinas por medio de redes académicas avanzadas.

Debemos seguir planteando y abogando por que los gobiernos de nuestros países comprendan que no sólo deben ver el muy corto plazo, y menos por razones solamente políticas, sino tratar de dejar abonado un camino para el mediano y largo plazo, al asumir su responsabilidad para construir y mantener las carreteras digitales para sus ciudadanos.