La Cámara Salvadoreña de Tecnologías de Información y Comunicaciones (CasaTIC), a pesar de ser una gremial muy joven, ha logrado posicionar en pocos años a la industria y el sector de las tecnologías informáticas en la mente y la mesa de conversaciones de varios otros actores de la economía, la cooperación internacional, la academia, el gobierno, y la sociedad civil, desarrollando, por medio de sus actividades, acciones y presencia, una buena capacidad de convocatoria.

Desde el principio, CasaTIC ha establecido sus objetivos con un enfoque que va más allá de lo que se espera de cualquier gremial. Además de buscar el beneficio y el crecimiento del sector económico que representa, como es lo esperado, CasaTIC está enfocado también en buscar el desarrollo del país, de nuestra economía y nuestra sociedad, por medio del impulso a los temas relacionados a la sociedad del conocimiento.

Así, esta gremial participa y realiza varios proyectos y acciones en beneficio de nuestro país, entre los que se pueden mencionar:

- Evento anual GoTIC, que busca presentar a funcionarios del gobierno los avances en tecnología aplicada a la gestión pública;

- Contribución al desarrollo de leyes como la Firma electrónica, los delitos informáticos, la protección de datos personales, etc.;

- Proyecto de USAID “Educación Superior para el Crecimiento Económico”, como actor clave dentro del Clúster TIC;

- Evento “Women in Tech”, para destacar a mujeres dentro de la industria TIC;

- Acciones que incluyen e impulsan nuevas tecnologías, como animación digital, innovación, y otras;

- Participación en hackatones y convocatorias a jornadas de Startups;

- Fomento a un consorcio de exportación; el proyecto de USAID “Puentes de empleo”;

- Desarrollo y actualización de una agenda digital nacional llamada “ESDigital”;

- Proyección internacional, en ALETI y WITSA;

- y muchos más.

La más reciente de sus actividades, la Feria de Trabajo TIC, desarrollada el sábado 23 de julio, es un ejemplo de coordinación realizada por CasaTIC entre varios actores y empresas, y personas e interesadas en buscar un empleo en el sector de las tecnologías de información y comunicaciones.

La Feria de Trabajo TIC

Con el claro objetivo de otras ferias de empleo, pero con el enfoque particular en el sector TIC, este evento contó con la participación de más de 20 empresas buscando contratar talento nacional, 7 universidades invitando a sus jóvenes estudiantes de últimos años, egresados y graduados, y cooperantes internacionales, como USAID, a través de los proyectos que ejecuta en el país, relacionados con la empleabilidad y el crecimiento económico.

Durante las 4 horas que se desarrolló la Feria de Trabajo TIC en un hotel de la capital, los participantes tuvieron la oportunidad de escuchar conferencias que brindaban recomendaciones y experiencias valiosas para los potenciales nuevos empleados y aspirantes a cubrir las plazas que se ofrecían.

Además, las 234 personas que se registraron en el lugar del encuentro con las empresas, tuvieron la oportunidad de conversar con los representantes de las empresas que contaban con presencia in situ, para conocer más sobre lo que podrían buscar realizar dentro de cada una de ellas, de resultar contratados.

También se presentó y se continúa usando una plataforma en línea para registrarse y conocer acerca de ofertas de empleo. La plataforma, ejecutada por la empresa Tadeosystems, se encuentra en www.empleostic.com.sv y puede ser accedida para dar continuidad al proceso de reclutamiento, selección y contratación iniciado en la Feria.

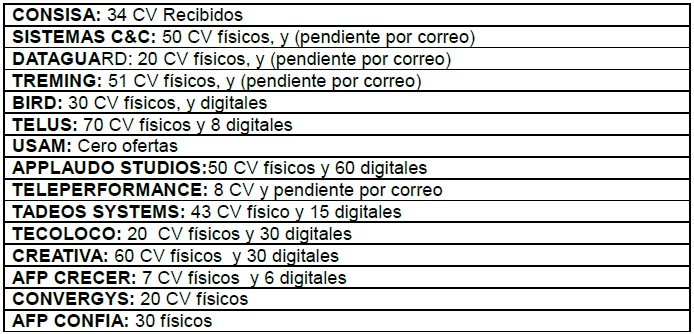

Resultados de la Feria de Trabajo TIC 2016

Además de la cantidad de participantes, tanto personas en busca de colocar y ofrecer sus servicios individuales, como los representantes de las empresas que apoyaron la Feria de Trabajo TIC, se logró el contacto directo y las conversaciones personalizadas entre los oferentes y los demandantes de empleo, entregando y recibiendo las hojas de vida, tanto en formato físico como en digital, de un buen número de interesados.

Los estudiantes, egresados y graduados, aspirantes a conseguir un empleo, expresaron su opinión acerca de la Feria de Trabajo TIC 2016:

“Esta feria es una buena oportunidad, para todos los que nos queremos insertar en el mundo laboral, y también conocer un poco más de estas empresas, que se me hacen interesantes; recomiendo este tipo de ferias, para que nosotros los jóvenes aprovechemos oportunidades de trabajo.”

“Bastante interesante, que se realicen este tipo de ferias, más que todo oportunidades en el área de programación, sé que me puedo desenvolver muy bien por todo lo que he aprendido a lo largo de mi carrera y espero tener una oportunidad.”

“Excelente las charlas, es muy importante que nosotros los jóvenes conozcamos diferentes temas, y también que tengamos la oportunidad de venir a dejar nuestros CV, es estas ferias de trabajo.”

Esperemos que las aspiraciones de estos jóvenes se vean cumplidas, y que las empresas encuentren sus colaboradores adecuados en el área TIC.