Como una gráfica dice más que mil palabras, y las infografías permiten resumir y presentar de forma más sencilla algunos conceptos, el equipo de comunicaciones de ICANN (Corporación Internet para Nombres y Números Asignados) desarrolla, con frecuencia, algunas gráficas y posters que ilustran las ideas que se busca transmitir.

El título de esta entrada es precisamente la de una de sus infografías, que se encuentra en español, en esta dirección, con la posibilidad de ser descargada, y utilizada en conferencias, clases o exposiciones ante grupos numerosos o pequeños.

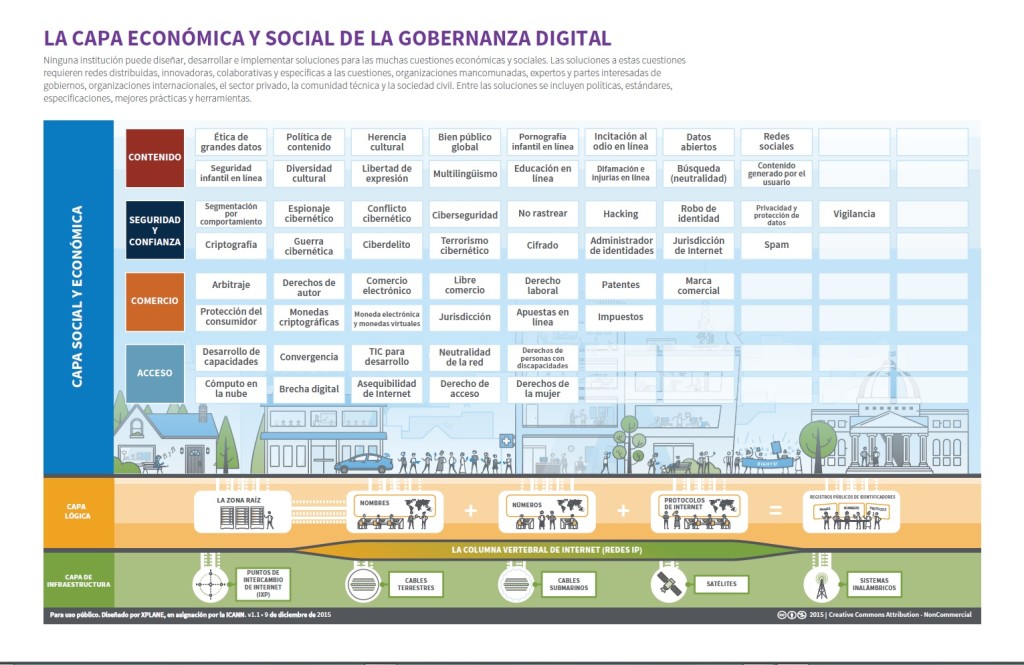

La leyenda abajo del título establece lo siguiente: “Ninguna institución puede diseñar, desarrollar e implementar soluciones para las muchas cuestiones económicas y sociales. Las soluciones a estas cuestiones requieren redes distribuidas, innovadoras, colaborativas y específicas a las cuestiones, organizaciones mancomunadas, expertos y partes interesadas de gobiernos, organizaciones internacionales, el sector privado, la comunidad técnica y la sociedad civil. Entre las soluciones se incluyen políticas, estándares, especificaciones, mejores prácticas y herramientas”.

De hecho, si bien los aspectos que se mencionan en las capas fundamentales, la capa de Infraestructura y la capa Lógica, son las herramientas, equipos, protocolos, nombres, números y acuerdos técnicos que hacen posible la operación, los temas que aparecen en los niveles señalados en la capa económica y social son los que en realidad requieren más atención, por ser más complejos, más subjetivos y menos claramente definidos.

Las capas del ecosistema

En la capa más básica, la de Infraestructura, aparecen los Puntos de Intercambio de Tráfico (IXP), cables terrestres y submarinos, satélites y sistemas inalámbricos. Es decir, se refiere estrictamente a los medios que se usan para transportar los datos y señales a lo largo de toda la red.

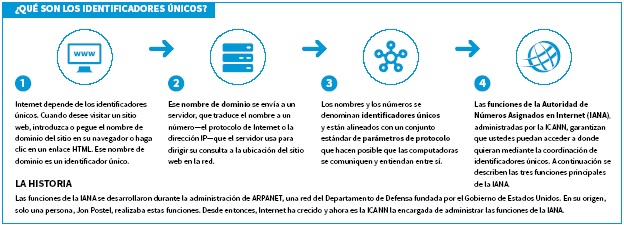

La siguiente capa ha sido denominada “lógica” en esta infografía, y corresponde precisamente a las funciones que ICANN supervisa, en coordinación con muchas organizaciones y empresas en forma distribuida, en todo el mundo. Se trata de la administración de la Zona Raíz, los nombres de dominio, los números IP y ASN, y los protocolos de Internet, que son todos gestionados por los registros públicos de identificadores únicos. En esta capa se hallan los elementos técnicos y lógicos que definen la forma en que los datos se preparan, viajan, encuentran su ruta y su destino, son re-ensamblados y decodificados de la forma tan eficiente en que lo hacen en Internet.

Estas dos capas fundamentales tienen en común la columna vertebral de Internet: las redes basadas en el Protocolo Internet, conocidas como Redes IP.

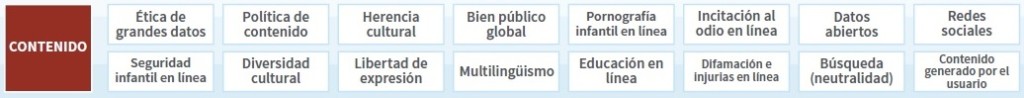

La capa económica y social contiene varios rubros, que a su vez, incluyen diversos aspectos que han ido surgiendo a medida se desarrollan funciones y características. Todos los elementos mencionados en esta capa son menos técnicos, sujetos a opiniones y debates de cuáles son las mejores formas de gestionarlos, y dada la juventud de todos estos procesos mediados por Internet, aun no hay prácticas 100% probadas y efectivas.

Distintos rubros de la capa económica y social

Esta capa, la más nutrida y difícil de resolver, ha sido segmentada en algunos rubros clave. Cada uno de los temas, y probablemente algunos más que pueden faltar, constituyen un reto para cada país y región.

Contenido

Ética de grandes datos, Seguridad infantil en línea, Política de contenido, Diversidad cultural, Herencia cultural, Libertad de expresión, Bien público global, Multilingüismo, Pornografía infantil en línea, Educación en línea, Incitación al odio en línea, Difamación e injurias en línea, Datos abiertos, Búsqueda (neutralidad), Redes sociales, Contenido generado por el usuario.

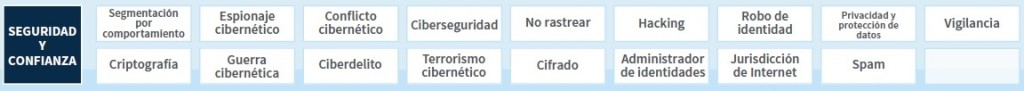

Seguridad y confianza

Segmentación por comportamiento, Criptografía, Espionaje cibernético, Guerra cibernética, Conflicto cibernético, Ciberdelito, Ciberseguridad, Terrorismo cibernético, No rastrear, Cifrado, Hacking, Administrador de identidades, Robo de identidad, Jurisdicción de Internet, Privacidad y protección de datos, Spam, Vigilancia.

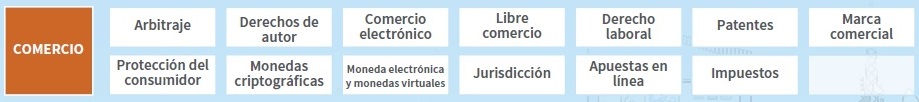

Comercio

Arbitraje, Protección del consumidor, Derechos de autor, Monedas criptográficas, Comercio electrónico, Moneda electrónica y monedas virtuales, Libre comercio, Jurisdicción, Derecho laboral, Apuestas en línea, Patentes, Impuestos, Marca comercial.

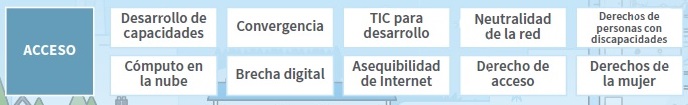

Acceso

Desarrollo de capacidades, Cómputo en la nube, Convergencia, Brecha digital, TIC para desarrollo, Asequibilidad de Internet, Neutralidad de la red, Derecho de acceso, Derechos de personas con discapacidades, Derechos de la mujer.