El pasado 21 de julio, la Asamblea Legislativa aprobó, después de varios meses de discusiones, modificaciones y argumentaciones, la nueva “Ley de Creación del Sistema Salvadoreño para la Calidad”. Esta ley deroga y reemplaza en varios aspectos y artículos a la Ley que ampara al Consejo Nacional de Ciencia y Tecnología, CONACYT, en todo lo relativo a la definición, supervisión y ejecución de los procedimientos que sirven para asegurar la conformación de la calidad en los productos y servicios que se producen y/o se comercializan en el territorio nacional.

Hasta la fecha, y desde su creación en julio de 1992, la entidad responsable por los temas de calidad en nuestro país es el CONACYT, debido a que, en el momento de su creación, tanto la responsabilidad sobre el desarrollo de la ciencia y la tecnología, así como la vigilancia y el control de la calidad de bienes y servicios se hallaban carentes de una entidad que definiera las políticas nacionales para El Salvador.

La intención de esta ley es especializar más el estudio, desarrollo y aplicación de las normas, la acreditación, la reglamentación técnica y la metrología; ampliar el desarrollo de capacidades profesionales de los técnicos; y fortalecer los recursos materiales, financieros y humanos de las entidades que se encargarán a partir de la vigencia de la ley de los temas de calidad en el país.

Los nuevos organismos de calidad

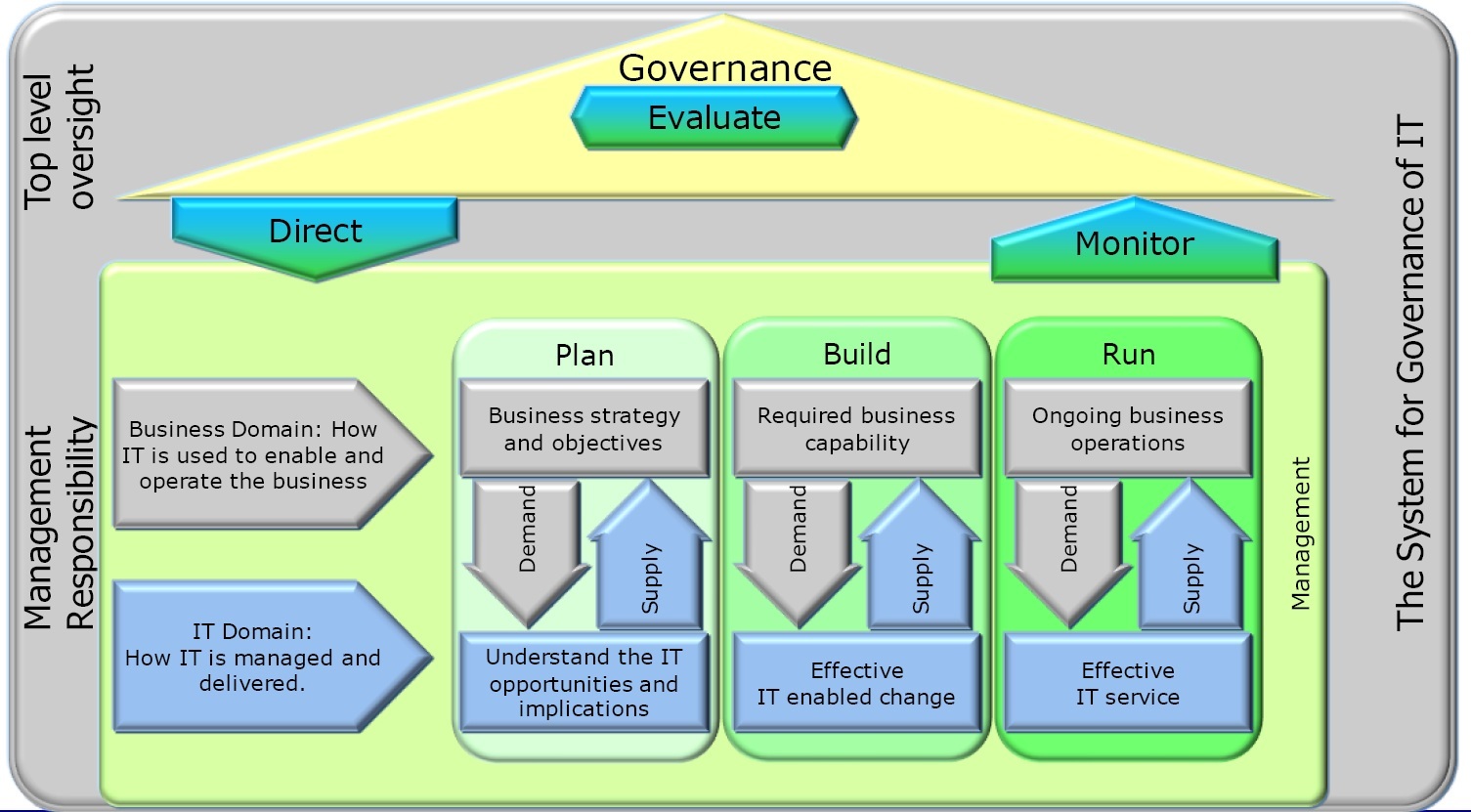

Las funciones relativas al cuidado de la calidad en nuestro país se mantienen fundamentalmente tal como se vienen ejecutando hasta el día de hoy. Lo que cambia es la definición, estructura y adscripción de las entidades que deben definir el rumbo estratégico y dirigir la ejecución de las actividades que se realizan para desarrollar esas funciones.

En su artículo 2, la nueva ley establece los componentes del Sistema Salvadoreño para la Calidad (SSC): El organismo superior es ahora el Consejo Nacional de Calidad, que será el ente rector del Sistema. Existirán cuatro organismos rectores especializados: El Organismo Salvadoreño de Normalización (OSN), el Organismo Salvadoreño de Reglamentación Técnica (OSARTEC), el Organismo Salvadoreño de Acreditación (OSA), y el Centro de Investigaciones de Metrología (CIM); adicionalmente se creará la Oficina Administrativa del Sistema Salvadoreño para la Calidad (OAC).

Adicionalmente, según la ley, formarán parte del SSC las entidades públicas y privadas, acreditadas y otras que funcionen con autorización del Estado, que desarrollen actividades relacionadas con normalización, reglamentación técnica, acreditación, metrología, certificación, inspección, vigilancia, pruebas o ensayos.

La creación de un “Sistema de Calidad” es un paso importante respecto a la conformación actual, pues atendiendo a la definición de un sistema, se tratará de una configuración multisectorial con una coordinación y ejecución estructurada, de forma que haya unidad de objetivos y reducción de multiplicación innecesaria de consumo de recursos.

El Consejo Nacional de Calidad estará conformado por 9 funcionarios (de alto nivel) del sector público, 2 representantes del sector productivo, 1 del sector profesional, 2 del sector académico (1 de ellos de la Universidad de El Salvador), 1 de las ONG vinculadas a la defensoría del consumidor, 1 del sector científico y tecnológico, y los directores de los 4 organismos rectores (con voz pero sin voto), para un total de 20 personas, 16 de éstas con capacidad de decisión.

Las Comisiones Directivas de cada organismo estarán conformadas de la siguiente manera:

- OSN: El director técnico, 5 representantes del sector público, 1 de las asociaciones, 1 del sector productivo: total 8 personas.

- OSARTEC: El director técnico, 7 representantes del sector público: total 8 personas.

- OSA: El director técnico, 4 representantes del sector público, 1 del sector productivo: total 6 personas.

- CIM: El director técnico, 4 representantes del sector público, 1 de la UES, 1 del sector científico y 1 de los laboratorios acreditados: total 8 personas.

Un legado importante

Después de 19 años de realizar estas funciones, y a pesar de haber contado con un muy limitado presupuesto, el CONACYT ha logrado un importante desarrollo en el tema.

A través de su departamento de Normalización, Metrología y Control de Calidad, CONACYT mantiene presencia y participación en foros y organismos mundiales vinculados a la calidad, tales como la Organización Internacional para la Normalización (International Organization for Standardization – ISO), el Sistema Interamericano de Metrología (SIM), la Comisión Panamericana de Normas Técnicas (COPANT), la Sociedad Americana para Pruebas y Materiales (American Society for Testing and Materials – ASTM), el Codex Alimentarius, y otros.

Existe ya una amplia experiencia en la formulación, adopción, discusión y aprobación de normas y reglamentos técnicos (recomendadas y obligatorias), logrando convocar a los sectores productivo, académico, público y de protección al consumidor, para conformar los Comités Técnicos de Normalización, quienes generosamente aportan su tiempo y experticia para desarrollar estas pautas de calidad de alcance nacional e internacional.

Por ejemplo, de acuerdo a la Memoria de Labores 2010, durante ese año se trabajaron 30 normas y reglamentos técnicos en las áreas de alimentos, salud, energía, metrología, turismo, medio ambiente, construcción y evaluación de la conformidad. En ese año también se participó en las reuniones de trabajo de al menos 10 reglamentos técnicos centroamericanos.

En el mismo año 2010, CONACYT acreditó o renovó la acreditación de 212 ensayos en 10 laboratorios nacionales, cumpliendo con su obligación de evaluar la conformidad de laboratorios de ensayo, laboratorios de calibración, organismos de certificación y organismos de inspección. Existe una red de 21 laboratorios acreditados en el país, que se someten periódicamente a revisiones, auditorías y evaluaciones, realizadas por CONACYT, para garantizar el cumplimiento de normas internacionales en sus procesos.

A través del Laboratorio Nacional de Metrología Legal, el CONACYT brinda trazabilidad a los usuarios mediante la calibración de patrones y equipos de medida. Más sobre este tema en la entrada de este blog “¿Qué es la Metrología y para qué sirve?”.

La sucesión de la responsabilidad

El trabajo, experiencia y resultados alcanzados por el personal técnico y profesional del departamento de Normalización, Metrología y Control de Calidad de CONACYT es un activo en extremo valioso e importante para que el nuevo Sistema Salvadoreño para la Calidad pueda cumplir sus objetivos, que benefician ampliamente a El Salvador, al permitirnos elevar y mantener la calidad y, por tanto, la competitividad, de nuestros productos y servicios, ante el mercado mundial.

La ley recientemente aprobada reconoce y aprovecha este hecho, al preservar el bagaje y cúmulo de experiencia y excelencia que nuestros profesionales de la calidad han ganado. Esperamos que el apoyo, tanto financiero como estratégico, se incremente hacia estos nuevos organismos rectores, permitiendo así continuar mejorando el legado y la estafeta que el CONACYT entregará al Sistema Salvadoreño para la Calidad.