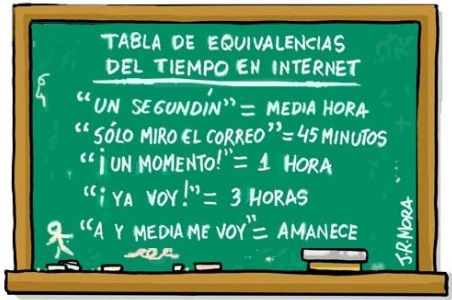

Es difícil resistir las tentaciones que la agilidad y la rapidez con que la tecnología actual nos permite vivir. Son pocas las personas en el planeta que, habiendo entrado al ambiente de la red mundial más grande de comunicación, información y publicación, pueden permanecer desconectados por mucho tiempo.

Hay casos extremo y experimentos que se han documentado, gracias a los cuales conocemos de personas que no soportan separarse aunque sea brevemente de sus dispositivos móviles. Esto se vuelve más contundente mientras más equipados se diseñan estos dispositivos, que permiten llamadas telefónicas, mensajes de voz y de texto, descarga de datos, navegación, administración de correos electrónicos, interacción con redes sociales, realización y envío de fotografías, audios y videos, sin descartar los espacios de entretenimiento, como juegos de video, reproducción de música, lectura de libros, etc.

También es verdad que la mayoría de profesionales, empresarios, empleados y funcionarios de cualquier sector y área de trabajo pueden incrementar significativamente su productividad, al realizar las mismas labores que antes en menor tiempo gracias a la aplicación de la tecnología o ejecutar acciones que anteriormente no le era posible completar sin recurrir a ayuda externa.

El tiempo ha conseguido ganar una dimensión que no se le había asignado, pues gracias a la conectividad mundial y a la posibilidad de que casi cualquier persona acceda a información, noticias, comunicación con el mundo y documentación desde casi cualquier lugar del planeta, la prontitud con la que se responda es hoy en día un factor clave de competitividad.

Lo que pasa en 1 minuto

Convencionalmente, las medidas más pequeñas del tiempo que los humanos alcanzamos a experimentar son las horas, los minutos y los segundos. Aunque es una medida exacta y claramente definida, dependiendo de la actividad que realicemos, un minuto puede parecer un período largo o un lapso demasiado pequeño.

A partir de estadísticas, mediciones y estimaciones, se ha podido compilar visualmente las interesantes cosas que ocurren en 60 segundos dentro de la red mundial. Algo destacable es que todas estas actividades pueden ocurrir simultáneamente, en un mismo minuto.

En 60 segundos:

- Se envían 168 millones de mensajes por correo electrónico.

- Se desarrollan más de 370 mil llamadas por Skype.

- Se actualizan más de 695 mil estados en Facebook.

- Se crean más de 320 nuevas cuentas en Twitter.

- Se suben más de 6,600 fotos en Flickr.

- Se suben más de 1,500 nuevas entradas en blogs.

- Se descargan más de 13 mil aplicaciones para iPhone.

- Se hacen más de 694 mil búsquedas en Google.

- Se escribe en los muros de Facebook más de 79 mil veces.

- Se escriben más de 98 mil “twitts”.

- Se suben más de 600 nuevo videos a YouTube, los que duran más de 24 horas de vídeo.

- Se registran más de 70 nuevos dominios.

El comercio, real, virtual y electrónico, también tiene actividad intensa en 1 minuto, así como las actividades vinculadas al desperdicio electrónico y a los ataques y amenazas por Internet. El mundo no suspende sus actividades en ningún momento.

En 60 segundos:

- Se crean 1,820 Terabytes (1 millón de millones de bytes) de nuevos datos.

- Se venden 103 BlackBerry.

- Se descartan 38 toneladas de desperdicio electrónico.

- Se infectan 232 computadoras con malware.

- Se venden más de 4 mil memorias USB.

- Se registran más de 2,100 entradas en FourSquare.

- Se compran 81 iPad.

- Se realizan 416 intentos de “hackear” sitios web y 12 sitios web son comprometidos.

- Se venden 11 consolas de Xbox 360.

- Se adquieren 710 computadoras personales.

- Se pagan $219 mil por PayPal y $10 mil por móviles.

- Se dan 11 millones de conversaciones por medio de mensajería instantánea.

Estos son algunos ejemplos de lo que pasa en el lapso de 60 segundos en Internet y la gran red de conectividad provista por computadores, laptops, celulares, tabletas, móviles y todo el comercio y la industria alrededor de las tecnologías de información y comunicaciones.

Así que la próxima vez que pida o conceda 1 minuto, piense en todo lo que estará pasando en el mundo en ese mismo período.