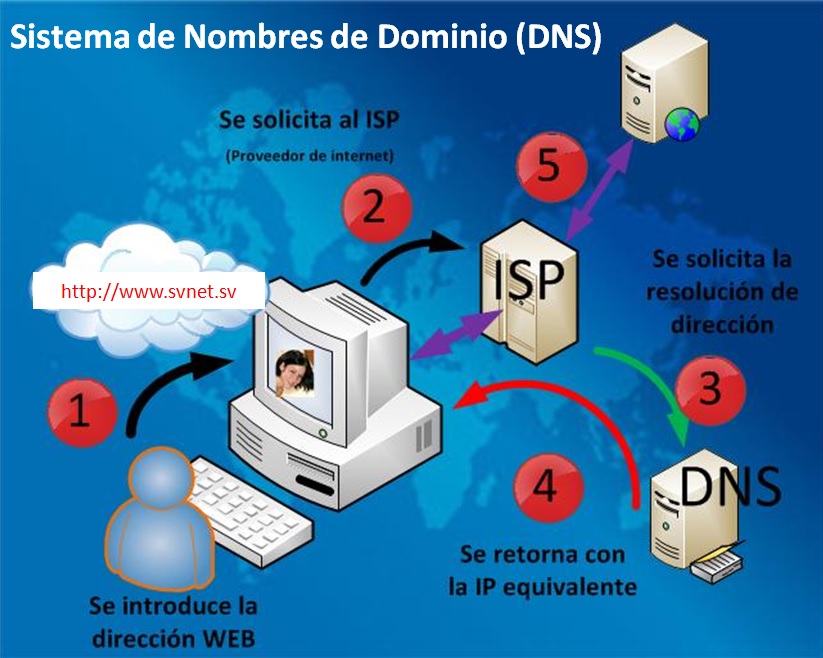

El sistema de nombres de dominio en Internet es la parte de esta tecnología que nos permite a todos los seres humanos conectados encontrar y navegar información en la red, así como enviar y recibir mensajes de correo y otros, utilizando nombres legibles, aun en otros alfabetos en el mundo, sin necesidad de recordar o trabajar con números.

La traducción instantánea de un nombre digitado en la pantalla de un navegador, o desde un teléfono móvil en cualquier parte del mundo, permite acceder en fracciones de segundo al contenido deseado, pero eso supone un trabajo en extremo eficiente en convertir nombres a números que son usados por los servidores y enrutadores, lo que es realizado por el Sistema de Nombres de Dominio (DNS, por sus siglas en inglés).

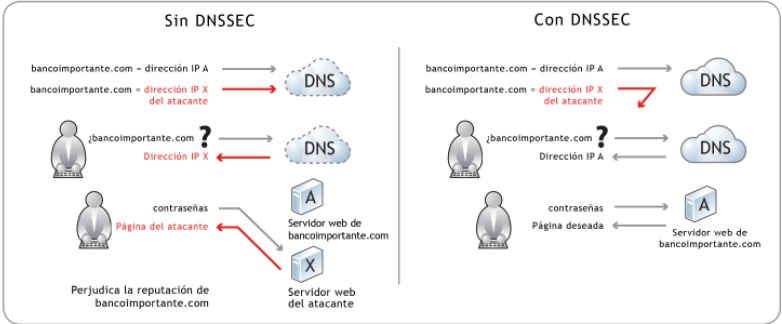

Por otro lado, los aspectos relativos a la seguridad también deben ser observados en el sistema de nombres de dominio, pues una forma de acceder a información en forma ilegítima es suplantando, imitando o creando nombres de dominios inexistentes. Esta es la fase para estafas como la de phishing y otros tipos de engaño.

Para prevenir y garantizar la falsificación de nombres de dominio, se ha diseñado y desarrollado el sistema DNSSEC, que significa seguridad en el DNS, que utiliza una cadena de confianza para garantizar que los nombres de dominio incluidos en una zona (término técnico para referirse a un grupo de nombres de dominio) son seguros y confiables.

Basado en claves

El protocolo DNSSEC es una extensión del propio protocolo DNS que aumenta su seguridad. Gracias a DNSSEC los clientes podrán obtener autenticación del origen de datos DNS, además también permite la integridad de estos datos haciendo que no se pueda modificar sin que lo sepamos. Todas las respuestas en DNSSEC son firmadas digitalmente, y el cliente DNS comprueba la firma digital para saber si la información recibida es idéntica a la información de los servidores DNS autorizados.

DNSSEC trabaja firmando digitalmente los registros para la búsqueda de DNS mediante criptografía de clave pública como RSA y DSA, además también hacen uso de algoritmos de hashing como SHA-1, SHA256 y SHA512 para proporcionar integridad (que los datos no se hayan modificado durante “el viaje”). El registro DNSKEY se autentica a través de una cadena de confianza tal que empieza en los DNS raíz.

Las firmas digitales aseguran a los usuarios que los datos se originaron en la fuente especificada y que no fueron modificados durante el tránsito. En DNSSEC, cada zona tiene un par de claves: pública y privada. La clave pública de la zona se publica mediante DNS, mientras que la clave privada de la zona se mantiene segura e, idealmente, almacenada sin conexión. La clave privada de una zona firma los datos de DNS individuales de esa zona y crea firmas digitales que también se publican con el DNS.

DNSSEC usa un modelo de confianza estricto y esta cadena de confianza se transmite de la zona primaria a la secundaria. Las zonas de niveles superiores (primarias) firman, o avalan, las claves públicas de las zonas de niveles inferiores (secundarias). Los servidores de nombres autoritativos de estas diversas zonas pueden ser administrados por registradores, proveedores de servicios de internet, compañías de alojamiento web o por los mismos operadores de sitios web.

Cuando un usuario final desea acceder a un sitio web, la resolución de código auxiliar del sistema operativo del usuario solicita la dirección IP del sitio web a un servidor de nombres recursivo. Luego de que el servidor solicita este registro, también solicita la clave de la DNSSEC asociada a la zona. Esta clave permite que el servidor verifique que el registro de dirección IP recibido es idéntico al registro en el servidor de nombres autoritativo.

Un cambio de clave a nivel mundial

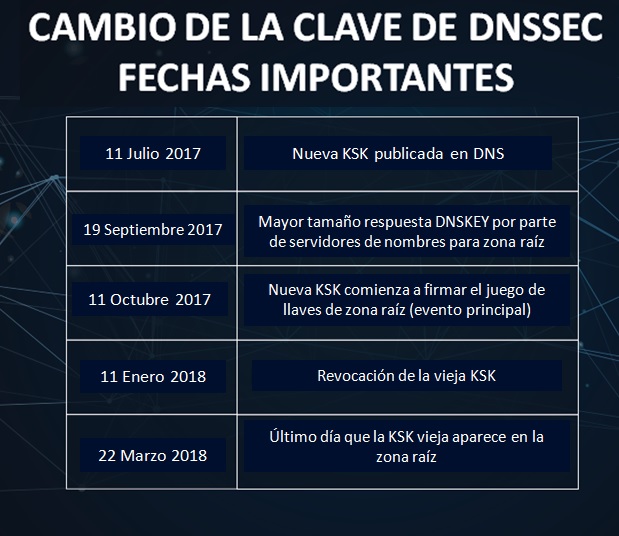

La Corporación Internet para Nombres y Números Asignados (ICANN) está planificando cambiar el par “superior” de claves criptográficas que se utiliza en el protocolo de Extensiones de Seguridad del Sistema de Nombres de Dominio (DNSSEC), comúnmente conocido como la KSK (Clave de Firma de la Llave, en inglés) de la zona raíz. Ésta será la primera vez que se cambie la KSK desde que se generó inicialmente en el año 2010.

Los proveedores de servicios de Internet, operadores de redes empresariales y otros que realizan la validación de DNSSEC deben asegurarse de que sus sistemas estén actualizados con la parte pública de la nueva KSK a fin de garantizar el acceso a Internet sin inconvenientes para sus usuarios.

El cambio de esta clave ocurrirá efectivamente el 11 de octubre de 2017, y todos los operadores del mundo que utilizan DNSSEC deben estar preparados para el cambio antes de esa fecha. La KSK ha sido ampliamente distribuida a todos los operadores que realizan la validación de las DNSSEC. Si los resolutores de validación que utilizan las DNSSEC no tienen la clave nueva cuando se realice el traspaso de la KSK, los usuarios finales que dependen de dichos resolutores encontrarán errores y no podrán tener acceso a Internet.

De aquí la importancia de este cambio, para el que se ha hecho amplia difusión en el mundo tecnológico, tratando de prevenir inconvenientes cuando el cambio definitivo se realice en los servidores raíz de Internet. Más información aquí.

Un comentario sobre “Un cambio de clave en el sistema de nombres de Internet”