Cuatro veces al año, en instalaciones especiales ubicadas en ambas costas de los Estados Unidos, se lleva a cabo en forma alterna un evento muy especial: la ceremonia de la generación de la llave cifrada que se usa en el despliegue del protocolo de seguridad DNSSEC que contribuye a que la conversión de nombres de dominio no sea falsificada o alterada en forma fraudulenta.

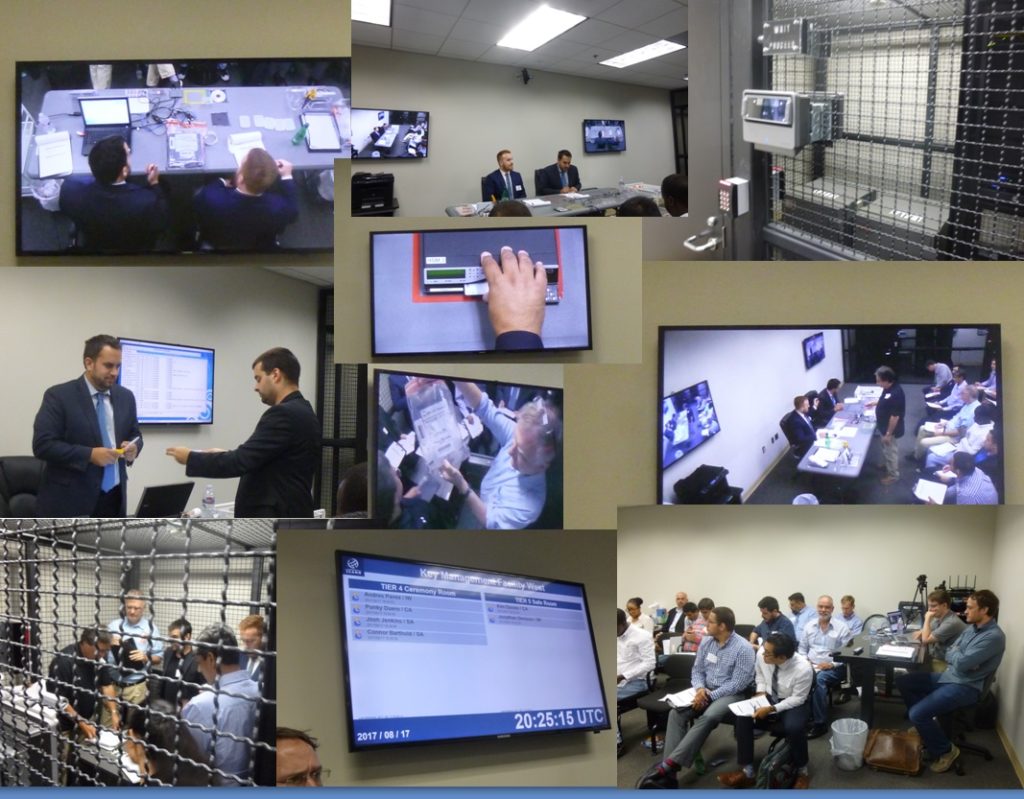

La ceremonia se denomina “Root DNSSEC KSK Ceremony” (lo que podría entenderse como “Ceremonia de la clave de firma de la clave para el DNSSEC de la Raíz”), y el 17 de agosto se desarrolló la número 30 en El Segundo, California. A esta edición tuvimos la oportunidad de asistir 25 personas, varias de las cuáles son participantes activos consuetudinarios, mientras otros éramos testigos externos, espectadores pasivos y asistíamos por primera vez.

Todo el evento se transmite por Internet en tiempo real, de la forma más transparente posible. Aun así, es claro que el interés para asistir y ser testigos de una de estas ceremonias es limitado, ya que todo el evento sigue un estricto protocolo y un guión detallado que, por definición, debe ser lo más predeterminado posible, para asegurar a todos los participantes, testigos y audiencia externa, que los pasos se han seguido correcta y estrictamente, para garantizar la firma de la clave.

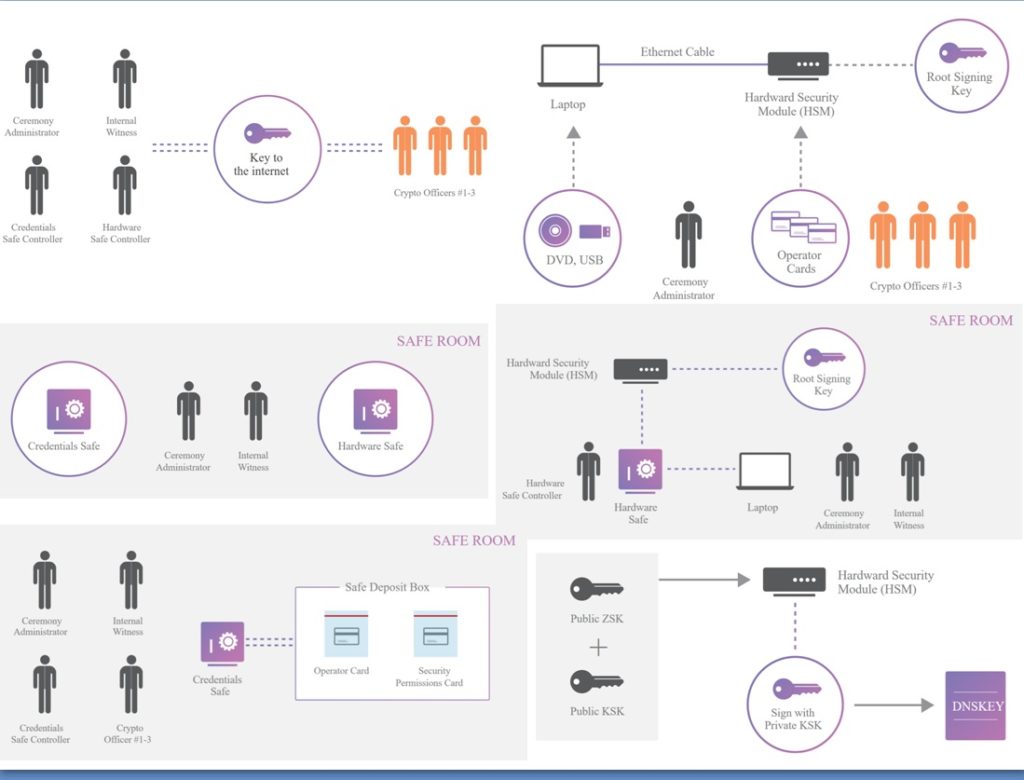

En una ceremonia típica, el KSK (Clave Firmante de Clave) se utiliza para firmar un conjunto de ZSK (Claves de Firma de la Zona) operacionales que se utilizarán durante un período de tres meses para firmar la zona raíz de DNS (Servidor de Nombres de Dominio). Otras operaciones que pueden ocurrir durante las ceremonias incluyen la instalación de nuevos oficiales criptográficos, la sustitución de hardware, o la generación o sustitución de un KSK.

Lo especial de la ceremonia 30

Además de que en sí misma, ya se trata de una ceremonia especial y singular, y de una gran importancia para la seguridad y estabilidad del servicio de resolución de nombres de dominio prestado por los servidores Raíz, en esta ocasión se trata de la generación de la firma que estará vigente cuando ocurra el primer cambio de clave en la historia de Internet, el próximo 11 de octubre (ver entrada).

Como lo ha anunciado ICANN oportunamente, “Por primera vez en la historia, la Corporación para la Asignación de Nombres y Números en Internet (ICANN) está a punto de cambiar las claves criptográficas que ayudan a proteger el Sistema de Nombres de Dominio (DNS) de Internet… El cambio, o «traspaso», de la clave es un paso importante para mantener la seguridad e integridad del DNS mundial. Este cambio se encuentra en plena consonancia con las prácticas operativas comúnmente aceptadas para garantizar que la principal infraestructura de seguridad pueda brindar soporte al cambio de contraseñas en caso de ser necesario”.

La ICANN ha estado trabajando con sus pares en la comunidad técnica, como los registros regionales de Internet, los grupos de operadores de redes, los registros y registradores de nombres de dominio, y demás integrantes de ecosistema de Internet, como la Sociedad de Internet y las asociaciones que nuclean a empresas en línea, para asegurarse de que quienes puedan verse afectados por el cambio de claves a nivel mundial estén al tanto de esta situación y pendientes de este cambio.

Por tanto, si los operadores de los servidores de nombres de dominio y los proveedores de conectividad a Internet han hecho las preparaciones adecuadas y pertinentes, no debería suceder nada en la fecha prevista para el cambio. Esperemos que así sea.

La ceremonia en breve

De acuerdo a la descripción de la ceremonia provista por Ólafur Guðmundsson, uno de los 14 Oficiales de Criptografía que participan en esta ceremonia activamente, “Hay dos ubicaciones geográficamente distintas que salvaguardan la clave de firma de clave raíz: El Segundo, California y Culpeper, Virgina. Ambas son instalaciones seguras, y contienen copias redundantes de la llave. La ceremonia alterna entre las ubicaciones de El Segundo y Culpeper”.

Dado que los servidores Raíz no tienen una cadena de confianza que las anteceda, pues ellos son el origen de toda conversión de nombres de dominio, el propósito de la ceremonia de firma de raíz es ejecutar un procedimiento riguroso para firmar la información de clave pública de la zona DNS raíz durante los próximos meses. La clave de firma privada utilizada en este proceso es literalmente la clave de todo el Internet protegido por DNSSEC. Una ceremonia pública, auditada y estrictamente controlada alrededor del acceso a esta clave es una necesidad para que DNSSEC tenga éxito como un estándar global.

Los participantes necesarios e imprescindibles de cada ceremonia son

- El Administrador de la Ceremonia

- Un testigo interno

- El controlador de la caja fuerte de credenciales

- El controlador de la caja fuerte de hardware

- Oficial de criptografía # 1

- Oficial de criptografía # 2

- Oficial de criptografía # 3

Cada uno de estos participantes sólo puede realizar ciertas partes de la ceremonia. Sus roles se dividen de una manera que garantiza menos de 1 en 1 millón de probabilidad de que un grupo de conspiradores pueda comprometer la clave de firma de raíz, asumiendo una tasa de deshonestidad del 5% entre estos individuos. Pueden existir un número determinado de acompañantes, llamados testigos externos, dependiendo del espacio en la sala.

Podemos dar fe y seguridad que la firma de la clave firmante realizada en la ceremonia 30 se desarrolló en forma eficiente, siguiendo al pie de la letra el guión preparado de antemano, y cumpliendo todos los pasos en un tiempo relativamente breve: un total de 2 horas y 55 minutos, llevando un detallado registro de la hora en cada paso fue completado.