El próximo 9 de abril se llevará a cabo en nuestro país, así como en otros lugares a nivel mundial, el Día de Internet de las Cosas (IoTDay), tal como está anunciado en el sitio oficial. Esta será la segunda ocasión que se haga algo sobre este tema en El Salvador, aprovechando la fecha instituida para este fin.

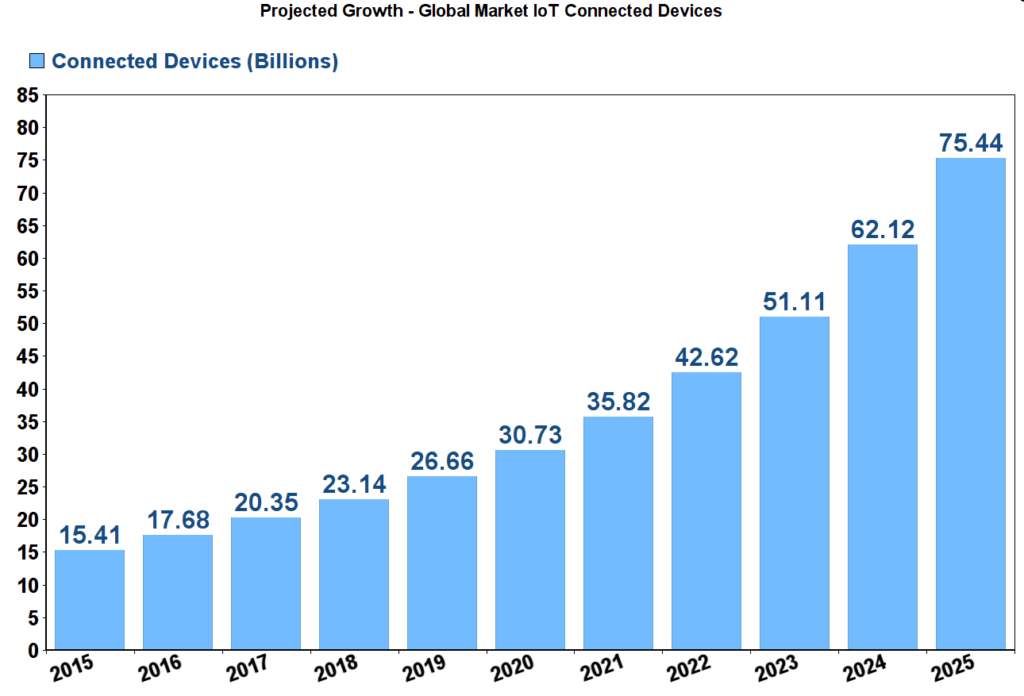

Este es, como algunos otros, un tema en continua evolución a nivel mundial, y en países como el nuestro, aun es tiempo de sumarnos al esfuerzo y desarrollo de lo que ya ha comenzado a ser un nuevo motor de la economía mundial, con el diseño y comercialización de muchas opciones y propuestas de aplicación de las cosas que se pueden conectar a Internet.

IoT, Internet of Things, Internet de las Cosas, representa, desde ya, un caudal casi ilimitado de aplicaciones, desarrollo de dispositivos o adición de elementos a equipos existentes que les dotan de sensores, actuadores y, sobre todo, conectividad a Internet.

IoT, Internet of Things, Internet de las Cosas, representa, desde ya, un caudal casi ilimitado de aplicaciones, desarrollo de dispositivos o adición de elementos a equipos existentes que les dotan de sensores, actuadores y, sobre todo, conectividad a Internet.

En conjunto, se dice en la jerga actual, estas adiciones hacen “inteligentes” a los equipos que son conectados a la red, puesto que envían información y reciben comandos en forma remota para mantenerse operando de forma eficiente.

Eventos en El Salvador

Este año, la Universidad Tecnológica de El Salvador será la sede principal de una serie de presentaciones y charlas sobre el tema, el lunes 9 de abril, en el Auditorio de la Paz, a partir de las 8 am, con entrada libre.

Algunos de los temas que se presentarán serán:

- Charla introductoria de IoT

- Big Data, análisis y visualización de datos

- Fab Lab Escuela Americana y la experiencia Yecatl

- Situación del mercado de IoT, aplicaciones y oportunidades en el sector

- Redes metropolitanas de sensores con LoRa

- Visión artificial

- Aplicaciones científicas para IoT

- Solución IoT con herramientas libres: Monitoreo asistencia a clases

- Demostraciones de tecnologías: 802.15.4 / WiFi / XBee / LoRa

Adicionalmente, en forma paralela, el mismo día, a partir de las 9 am, en el Aula Magna B de la Universidad Don Bosco, se llevará a cabo otro evento en el marco del Día de Internet de las Cosas, con una programación que incluye:

- Conferencia Inaugural: “IoT: Hacía un mundo conectado”

- Presentación Demostrativa: “Experiencia del curso IoT 2017”

- Conferencia “Aplicaciones IoT en la Industria”

- Presentación de proyecto

- Conferencia de cierre

¿Por qué nos debería interesar?

Aunque conectar cosas a Internet no es nuevo, fue en 1999 que se acuñó el término Internet de las Cosas, y en 2011 el Consejo de Internet de las Cosas decidió instituir el 9 de abril como un día en el año para dedicar especial atención al tema.

Esta forma de usar la tecnología de Internet puede abrir nuevos modelos de negocios, industrias nuevas y crecientes y potenciales generadores de riqueza para los ingenieros, técnicos, diseñadores y emprendedores que estudien y analicen el potencial de la misma.

Esta forma de usar la tecnología de Internet puede abrir nuevos modelos de negocios, industrias nuevas y crecientes y potenciales generadores de riqueza para los ingenieros, técnicos, diseñadores y emprendedores que estudien y analicen el potencial de la misma.

Este año, las organizaciones e instituciones Asociación SVNet, Asociación Conexión al Desarrollo de El Salvador, Hackerspace San Salvador, Open Hardware SV, Universidad Tecnológica de El Salvador, y al Asociación de Estudiantes de Mecatrónica de la Universidad Don Bosco han unido esfuerzos, tiempo y recursos para hacer posible contar con estos dos eventos simultáneos el 9 de abril.

El objetivo de ambos eventos y de sus organizadores es atraer a los jóvenes posiblemente interesados en estudiar y especializarse en esta área, de una forma temprana, para poder crear un nombre y un negocio en lo que seguramente se convertirá en un floreciente y millonario mercado mundial.