El tema del gobierno electrónico es muy amplio, y aun en los países que se muestran más avanzados en este rubro, se continúa buscando formas de mejorar el servicio a los ciudadanos, la transparencia y la interacción. Una relativa ventaja es que por lo reciente de su aparición en el mundo, aun no hay una única manera de comprenderlo y llevarlo a su realización.

Esto permite que la puesta en marcha de una iniciativa de gobierno electrónico pueda ser gradual, según existan la voluntad política (sobre todo), los recursos y los planes. Por ejemplo, aunque son varios los objetivos que se buscan por medio de un esfuerzo de esta naturaleza, una meta urgente y práctica es la reducción de costos, a través del establecimiento de políticas comunes y transversales a todas las instituciones de gobierno, con una instancia central de apoyo, coordinación y seguimiento.

El razonamiento es muy sencillo: dado que la utilización provechosa de las tecnologías de información y comunicación es muy importante en todos los ministerios, instituciones y autónomas del gobierno, es razonable que el recurso informático también sea coordinado a nivel global en una forma unificada e integrada, aunque permitiendo la flexibilidad necesaria para atender las características propias de cada cartera de gobierno.

Un diagnóstico que aun tiene validez

Como parte del “Estudio de Factibilidad del Establecimiento de una Plataforma de e-Gobierno para El Salvador”, desarrollado y entregado al gobierno en 2006 como parte de la cooperación técnica por parte del gobierno de Japón, y dentro de los muchos aspectos que fueron estudiados y analizados dentro de nuestro aparato estatal, se encontraban las siguientes observaciones.

<Tomado de “Estudio de Factibilidad del Establecimiento de una Plataforma de e-Gobierno para El Salvador”>

1. Existen varias organizaciones que enfrentan la falta de presupuesto, capacidades institucionales y recursos humanos para desarrollar los sistemas necesarios, mientras que unas cuantas cuentan con los recursos necesarios. La mayor parte de los gobiernos locales está enfrentando este tema. Es una situación difícil desarrollar muchas aplicaciones de e-Servicios en varias instituciones del gobierno.

2. La red y el entorno de operación del sistema han sido construidos de diferentes maneras en cada ministerio. Esto no sólo se aplica a las configuraciones físicas sino también a los métodos de contratos. Bajo las condiciones actuales en que las transacciones permanecen dentro de cada ministerio, no es un tema significativo. Sin embargo, cuando el acceso de ciudadanos fuera del ministerio aumente en el futuro, y el sistema que ofrece estos servicios se expanda, la integración de las redes y el entorno del sistema se volverán cruciales. Además, incluso en las circunstancias actuales, costaría mucho menos si los sistemas estuvieran integrados y estructurados.

3. Existe un gran problema debido a que muchos sistemas aplicativos han sido desarrollados independientemente en cada ministerio sin comunicarse con otros ministerios. Esto afecta, por ejemplo, la estructura de programación, definición y estructura de los datos. Como resultado, una baja productividad en desarrollo, y una baja confiabilidad de los datos.

4. Falta la actitud necesaria en cuanto a la continuidad del sistema y la operación estable entre el personal relacionado con las TICs. Se mantiene y manipula los datos básicos de los residentes o datos nacionales de planos sin ningún tipo de respaldo apropiado de datos y sistemas. Por ejemplo, no existe ninguna alternativa cuando la computadora que registra los datos básicos de los residentes manejada por el RNPN se malogra debido a un desastre aunque el sistema en si tiene una configuración redundante, que se encuentra en la misma ubicación. Además, como el registro remoto de respaldo de datos se lleva al RNPN solo una vez por semana, se podría perder una semana de datos.

5. Cuando se desarrolla un sistema en cada organización, la integración del sistema con otros más allá de los límites de la organización casi nunca ocurre. Por ejemplo, los datos relacionados con un ciudadano individual se mantienen y manejan de diferentes maneras en varias organizaciones. La emisión de un duplicado de un pasaporte a un criminal podría ocurrir.

6. No existen estándares comunes con respecto al desarrollo de programas de software. Consecuentemente, los sistemas son a menudo incompatibles y el intercambio de datos es difícil. Además, el software desarrollado no puede ser compartido entre las diferentes organizaciones y, por lo tanto, el costo general del desarrollo del software es alto. La falta de estándares comunes en el desarrollo de software conlleva a muchos esfuerzos de desarrollo duplicados y derrochadores en las diferentes instituciones.

<Fin de cita de “Estudio de Factibilidad del Establecimiento de una Plataforma de e-Gobierno para El Salvador”>

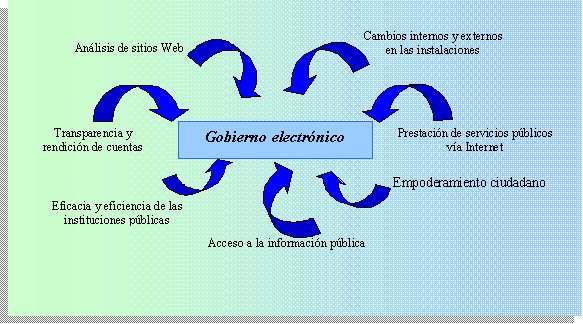

Componentes del gobierno electrónico

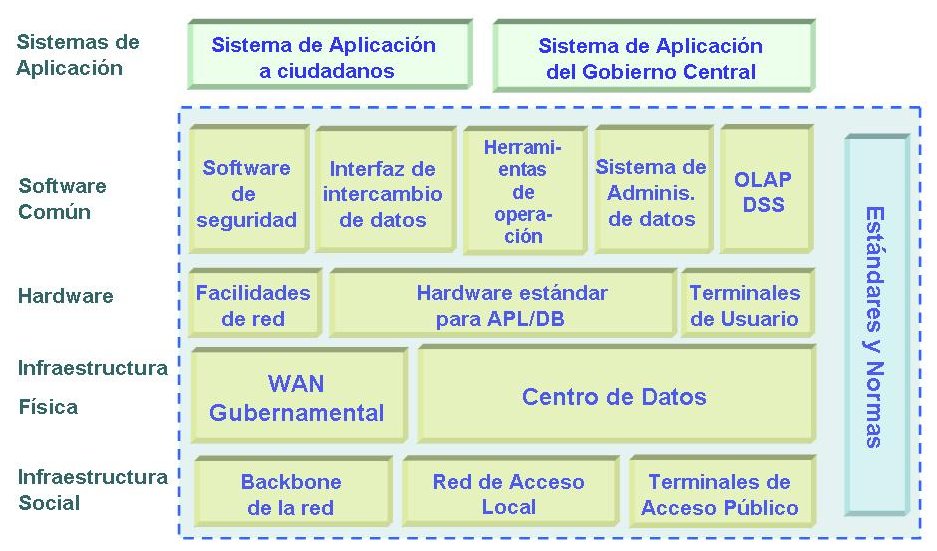

De acuerdo al mismo estudio, los componentes del gobierno electrónico que recomendaban fueran adoptados por El Salvador para desarrollar lo bueno que ya se tiene, y mejorar lo que sea necesario, eran cuatro:

1. WAN del Gobierno

2. Centro de e-Gobierno

3. Aplicaciones Detonantes

4. Estándares y Normas

<Tomado de “Estudio de Factibilidad del Establecimiento de una Plataforma de e-Gobierno para El Salvador”>

1) WAN del Gobierno

El establecimiento de un entorno de redes adecuado a un gobierno integrado tiene una prioridad alta. Lo siguiente deberá ser incluido en esto. (La indicación después de “:” es la relación con los conceptos objetivos)

• Conexión de red de alta velocidad de gran área con líneas especiales entre los ministerios y las instituciones del gobierno: Integración (Costo, Seguridad);

• Conexión de red de gobiernos locales y ministerios y instituciones del gobierno: Conectividad;

• Sistema de seguridad que defiende firmemente la red de todo el gobierno incluyendo a los gobiernos locales: Conectividad;

• Servicios aplicativos dentro del sistema de la red como correo electrónico, transferencia de archivos, etc.: Integración (Costo, Seguridad, Productividad);

• Líneas de comunicación con Internet en regiones con poca presencia de TIC (los Colegios serán un objetivo): Conectividad; y

• Instalación de terminales públicas en instalaciones públicas como colegios: Conectividad.

2) Centro de e-Gobierno

• Organización que maneja las TICs de todo el e-Gobierno: Integración (Productividad)

• Centro de datos protegido de todo tipo de desastres: Integración (Costo, Seguridad)

• Servicios de TIC brindados por el centro de datos y sus instalaciones: Integración (Costo, Productividad)

• Organización que ofrece estándares al todo el e-Gobierno: Integración (Costo, Productividad)

• Varios servicios que utilizan la base de datos y tienen equipos: Integración (Costo, Seguridad, Productividad)

3) Estándares y Normas

• Organización para desarrollar, autorizar, mantener, actualizar y aplicar estándares y normas: Integración (Costo, Productividad)

• Lista de ítems de estándares y normas: Integración (Costo, Seguridad, Productividad)

• Procedimiento para la actualización de estándares y normas: Integración (Costo, Seguridad, Productividad)

• Subsistemas comunes que garantizan el cumplimiento de los estándares y normas y facilitan el trabajo del TIC institucional: Integración (Costo, Seguridad, Productividad)

4) Sistemas de Aplicativos Detonantes

• Sistema de Información de Desastres

Sistema de notificación de información de desastres al público. Los terminales deseados incluyen PCs y teléfonos móviles. Además, se presentará un mapa de peligros en línea con un interfaz fácil de usar para los usuarios: Servicios

• Sistema de Base de Datos Maestra de los Ciudadanos

En función a la base de datos del RNPN existente, agregar funciones ofreciendo conveniencia a los ciudadanos por medio de un acceso directo a la base de datos para que obtengan sus documentos, integración de datos entre las agencias del gobierno, integración de procesos entre el RNPN y las municipalidades: Servicios, Integración (Costo, Productividad)

<Fin de cita de “Estudio de Factibilidad del Establecimiento de una Plataforma de e-Gobierno para El Salvador”>

De una forma más completa y estructurada, la siguiente gráfica muestra los niveles e interrelaciones que describen los fundamentos y los planos de lo que debería llegar a formar parte del gobierno electrónico en El Salvador.

Necesidad de una política pública

Adicionalmente, y como un elemento de gran importancia, es necesario considerar el desarrollo de una política pública nacional que oriente las actividades y la forma de realizarlas, dentro de las instituciones de gobierno, de cara a la construcción de una plataforma de gobierno electrónico que sea interoperable, segura, escalable y flexible.

De acuerdo a las recomendaciones incluidas en el trabajo de graduación “El gobierno electrónico en El Salvador”, elaborado por Magnolia Cruz, dentro de los trabajos de la Maestría en Ciencia Política de la Universidad Centroamericana “José Simeón Cañas”, algunos elementos que esta política debería incluir están:

<Tomado de “El gobierno electrónico en El Salvador”>

a) El nombramiento de una oficina especializada que se dedique principalmente al monitoreo, evaluación y seguimiento de los portales web de los tres órganos de Estado. La dinámica de trabajo empleada por el MINED llama poderosamente la atención. Es la única cartera de Estado que cuenta con una oficina de portales web y con un equipo de personas especializadas que se dedica a solicitar información al resto de unidades del Ministerio, la actualización de la misma, al monitoreo, evaluación de la información colocada en el sitio y a responder vía electrónica a aquellos usuarios que envían mensajes a esta entidad. Este equipo es quien adecua la información educativa a formatos trabajados con anterioridad. Esta misma dinámica podría replicarse a nivel nacional.

b) El establecimiento de una política general de información y comunicación que establezcan los criterios para conocer qué información se le puede entregar a un usuario y cuál no. Los mecanismos a seguir para hacer las solicitudes de información por parte de los usuarios y el no cobro de aranceles por ninguna información que sea pública. Todo ello a nivel de las instancias que forman los tres órganos del Estado.

c) Lineamientos para la publicación electrónica. A nivel de diseño visual es importante estandarizar las páginas y sub páginas de los sitios web del Gobierno. Los lineamientos pueden ir desde el uso del color, y la distribución de la información en la página de inicio. Como ya se ha señalado con anterioridad, la experiencia del usuario apunta a que entre menos elementos visuales tiene la página de inicio mejor. Ello le facilita al usuario acceder de manera más intuitiva y sencilla a la información.

d) Lineamientos para compartir información entre instancias del Gobierno. Este proceso permite ofrecer al ciudadano servicios “no repetidos” entre instancias de gobierno. Esta labor pasaría además por la estandarización de procedimientos a realizar por parte del usuario.

e) Participación activa de la ciudadanía. Uno de los rubros que reportó baja calificación fue el de la participación en línea por parte de la ciudadanía. No sólo se necesita que los ciudadanos participen en blogs, que envíen comentarios u otros. Ello está bien. Pero no es suficiente. De lo que se trata es que la ciudadanía se pueda involucrar en la toma de decisiones de proyectos que les pueden afectar. Y posteriormente sean partícipes de la formulación de Políticas Públicas.

f) El desarrollo de sitios web para que éstos puedan llegarse a convertir en un canal primordial que facilite la entrega de información oportuna hacia los ciudadanos. Ello permitiría hacer transparente la labor pública realizada tanto por las instituciones de gobierno como por los funcionarios públicos que conforman la misma. Con estas acciones se estaría colocando ante los ciudadanos la posibilidad de contar con información que les permita por una parte, pedir cuentas a aquéllos que les representan y, por otra parte, a transformarse en entes contralores al fiscalizar las actividades de los distintos actores políticos. No hay que perder de vista que la información colocada en los sitios para tal fin debe cumplir con características que les permitan a los ciudadanos poder llevar adelante dicha labor.

g) Un componente importante de toda política pública la constituye el sustento legal que esta debe tener. Por tanto, es importante aportar y caminar de manera paralela también en esta área. La validez jurídica de los procesos y transacciones que se realicen, proyectos de firma digital, certificados electrónicos, admisibilidad de piezas de correspondencia electrónicas, entre otros.

h) Implementar el nivel transaccional en el gobierno electrónico. Establecer metas claras acerca de lo que los ciudadanos, las empresas y las instituciones de todo tipo podrán realizar por medios electrónicos de sus obligaciones frente al estado.

<Fin de cita de “El gobierno electrónico en El Salvador”>

Como se aprecia, ya hay trabajo adelantado para la puesta en marcha de pasos, grandes o pequeños, en la implantación de un gobierno electrónico salvadoreño.