Hay una creciente dependencia de parte de la mayoría de los usuarios de Internet y de las tecnologías de información y comunicaciones de los servidores, equipos intermedios, la nube y la conectividad omnipresente, tanto para los quehaceres profesionales y laborales como para las actividades y relaciones personales.

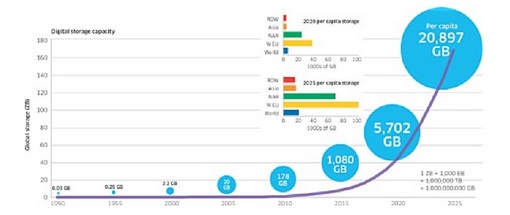

Esta vinculación de nuestra vida y la información en forma digital implica que también hay que dedicar importantes recursos a cuidar y preservar la información y los datos que son representados, procesados y almacenados digitalmente. Además del valor que tiene para cada uno de nosotros, sus creadores, propietarios y/o usuarios, es posible que también sea atractiva a terceros, ya sea por razones financieras, sociales, industriales, empresariales u otras. La cantidad de información digital per cápita almacenada continúa aumentando exponencialmente.

“La información está segura cuando cuesta más obtenerla que lo que puede valer”. Está es una observación atribuida a Kevin Poulsen, alias Dark Dante, quien fuera un hacker pionero en los años 1980 y 1990. Una implicación de esta afirmación es que, dado que se ha vuelto tan fácil acceder a la información en general, con costos tendientes a cero, aunque el valor de la información sea pequeño o grande, dicha información no está segura.

La forma y mecanismos de ataque han cambiado con el tiempo, y de los ataques distribuidos de denegación de servicio (DDoS) y las suplantaciones hechas con el phishing, se ha pasado a las amenazas avanzadas persistentes (APT, por sus siglas en inglés), en los que los atacantes son mejor financiados, y pueden ser hacktivistas con alguna causa, competidores o incluso gobiernos.

Mayor conectividad, más inseguridad

Muchos abogamos por una mayor difusión de la conectividad, de forma que haya más personas en el país y en el mundo que puedan acceder de forma provechosa a la vasta cantidad de información, transacciones, negocios y educación que hay en Internet. Este acceso universal supone, por otro lado, un incremento en la información disponible, un alza en la cantidad de dispositivos conectados, y una multiplicación de los puntos vulnerables.

Internet de las cosas, que hará que la cantidad de direcciones IP y cosas conectadas a la red se eleve a números sin precedente, hace que la superficie susceptible de ser blanco de ataque sea mucho mayor, ya sea como destino directo, o como un mecanismo de acceso indirecto a otros objetivos de más valor y atractivo para los intrusos.

Adicionalmente, las cosas conectadas a Internet, cuando no son procesadores completos, como en una computadora, tablet o teléfono móvil, tienen poco poder computacional, y por tanto es más difícil que puedan incluir medidas de protección y de seguridad de acceso en sí mismos. Esta limitación en el diseño hace que esos dispositivos y cosas conectadas sean una entrada relativamente fácil a la red a la que están conectadas.

El cibercrimen, en términos generales, es más rentable y, sobre todo, menos riesgoso para los perpetradores que, por ejemplo, el robo físico de bancos. Según datos del FBI, en 2014 la cantidad de dinero sustraído por medio del robo de credenciales de identidad fue 25 veces mayor que la cantidad robada físicamente en bancos, y los cibercriminales tienen 11 veces menos riesgo que los ladrones físicos de ser arrestados.

Oportunidades para jóvenes profesionales

Esta tendencia, que es muy clara y certera, provoca fácilmente la conclusión de que más recursos humanos, financieros y tecnológicos serán necesarios para prevenir y contrarrestar la falta de seguridad, y las vulnerabilidades que podemos encontrar en muchos sistemas informáticos, conexiones y puntos finales de acceso.

Por ejemplo, la encriptación de datos es un mecanismo de protección que puede ser válido y efectivo, pero que así como protege la información buena, también hace más difícil que los algoritmos que intentan discriminar mensajes y paquetes legítimos basados en comunicaciones válidas, logren descifrar y construir sus bases de datos para admitir mensajes válidos y normales.

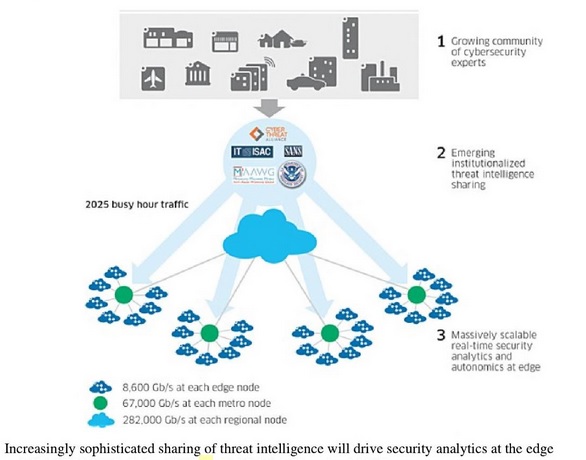

Se espera que en el futuro la construcción de redes de protección se base cada vez más en la colaboración y trabajo conjunto entre distintas entidades en el mundo dedicadas a este tema. Es decir, se espera que los “buenos” puedan aportar información de sus transacciones a bases de datos de confianza, que sirvan para detectar comportamientos anómalos sofisticados que puedan ser parte de las amenazas avanzadas persistentes (APT).

La forma de diseñar y ejecutar los mecanismos de prevención, defensa, alerta y mitigación de ataques y violaciones en el ciberespacio están siendo cada vez más sofisticadas y complejas, y provocarán una demanda de expertos a nivel mundial. El mensaje es claro para cualquier joven que busque cómo destacarse y eventualmente lograr buenas posiciones e ingresos financieros: la seguridad informática es una industria que seguirá creciendo y demandando a los mejores recursos humanos, a nivel mundial.