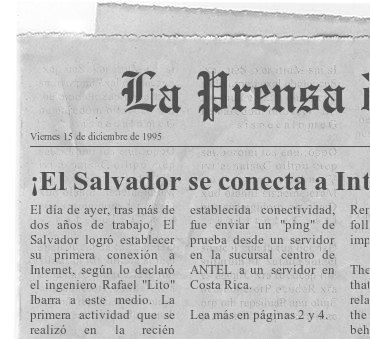

Un conjunto de bits, transformados de orientaciones electromagnéticas a señales eléctricas y modulaciones sobre ondas, conteniendo mensajes que eran codificados en formatos binarios, salían de una computadora en uno de los cuartos de equipos de la sucursal Centro de ANTEL (Administración Nacional de Telecomunicaciones) de El Salvador, y viajaban en fracciones de segundo hacia el mundo, en forma directa, vinculando por primera vez a nuestro país a esa red de redes, tan poco conocida en ese entonces, llamada Internet. Esto ocurría el 14 de diciembre de 1995.

La emoción y alegría de los pocos testigos de ese primer momento compensaba con creces el trabajo, esfuerzo y tozudez con la que habíamos enfocado desde el primer momento, en abril de 1993, esa misión auto-impuesta de hacer que El Salvador se uniera a los países y regiones que ya se comunicaban con el resto del mundo usando la Red.

Debía llegar diciembre de 1995, después de una serie de reuniones, acuerdos, cabildeos, charlas, convencimientos, malos entendidos, el éxito en la gestión de un bloque de 65 mil direcciones IP ante la IANA (Internet Assigned Numbers Authority), la concesión de la administración de los nombres de dominio terminados en SV por parte del mismo Jon Postel, la preparación y presentación de un proyecto ante la OEA para un aporte de algo así como $6 mil, y muchas horas de estudio y trabajo técnico, para que lográsemos estar conectados directamente a Internet.

Una reflexión personal interesante es, 20 años más tarde, que en esos momentos nadie pensaba estar abonando un poco a la historia de nuestro país y del mundo, al conectar a El Salvador a Internet. Así como tampoco era posible visualizar el grado de avance y de importancia que Internet tendría en el mundo, en todas las áreas del quehacer humano, y el rol tan importante que podría jugar, de existir la voluntad, en el nivel de desarrollo económico y social de las regiones conectadas.

Mucho trabajo antes

Por supuesto, las acciones que finalmente llevaron a hacer posible esta conexión directa comenzaron mucho tiempo atrás. El equipo técnico de ANTEL, liderado por el ingeniero René Torres, y los técnicos Jorge Román, Estanislao Salinas y otros, debieron invertir muchas horas estudiando los protocolos TCP/IP, base tecnológica de la conectividad a Internet, y que aun sigue siendo utilizado.

Quien escribe realizó en 1994 los trámites para obtener la asignación de las direcciones IP que se usarían en forma exclusiva por proveedores de conectividad en El Salvador, así como la delegación del Nombre de Dominio de Nivel Superior de Código de País (Country Code Top Level Domain), que según la norma estándar ISO-3166, corresponde SV a El Salvador. El registro de los nombres de dominio SV fue hecho el 4 de noviembre de 1994.

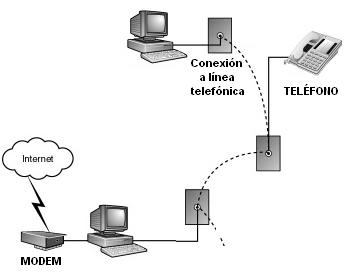

También en 1994, con el apoyo de colegas de Guatemala y Costa Rica, usando fondos de la Fundación Ford, quien escribe instaló un servidor UUCP (Unix to Unix Copy Program) en el CONACYT, para utilizar los nombres de dominio asignados como SV, siendo la primer dirección de correo terminada en SV la propia ([email protected]).

Por medio de un acuerdo amistoso con UUNet, organización en Estados Unidos, configuramos el servidor en CONACYT para que cada medianoche el computador hiciera una llamada de larga distancia a otro computador en UUNet. Este computador estaba conectado a Internet en Estados Unidos, y configurado para recibir todos los mensajes electrónicos dirigidos a las direcciones terminadas en SV. Durante la llamada, aquel servidor enviaba al nuestro todos los mensajes recibidos allá, y a la vez recibía los que habían sido enviados desde nuestro país usando direcciones SV a alguna dirección en Internet. Después de diciembre 1995, al estar conectados directamente, suspendimos este servicio.

Algunas reflexiones

Veinte años es una joven edad. A algunas personas les puede parecer que tenemos más tiempo de estar usando Internet, y ciertamente hay jóvenes que toda su vida consciente han estado cerca de la conexión al mundo, y los avances y comodidades que logramos por medio de la red son cada vez más, por lo que parece que es una herramienta que tiene mucho de existir.

Hemos sido sorprendidos y abrumados por lo que podemos realizar con la tecnología que Internet hace posible. De ahí que la mayor parte de su utilización sea aun lúdica y hasta cierto punto trivial. No obstante, ya podemos constatar que también hay un número creciente de innovadores y emprendedores que, comprendiendo el alcance mundial de la herramienta, están proponiendo y desarrollando usos productivos, así como servicios que pueden generar ingresos importantes.

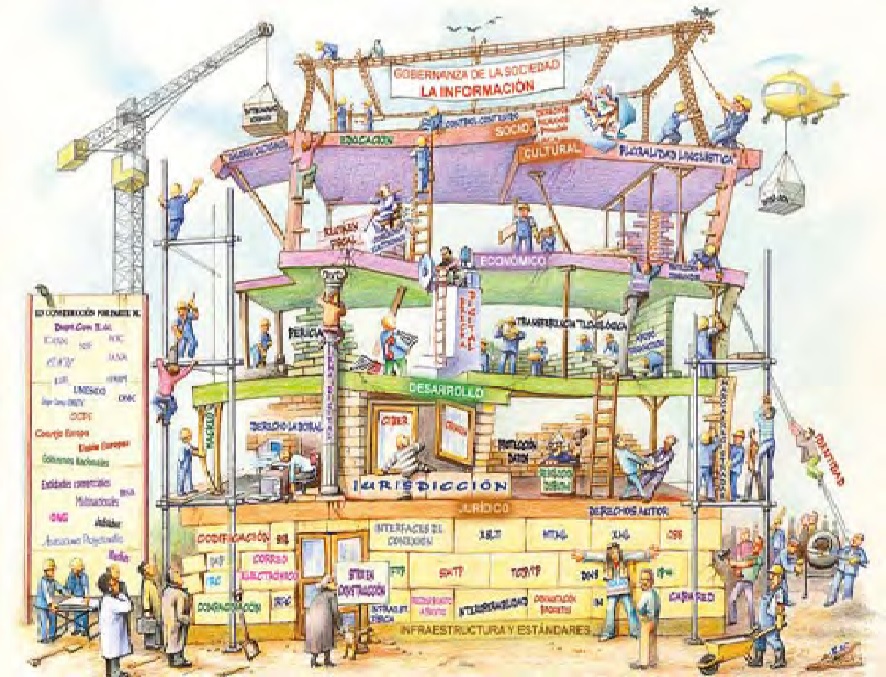

La educación, los servicios provistos por el gobierno, el comercio, las transacciones de diversos tipos y muchas otras formas de relacionamiento entre humanos, empresas y organizaciones, a nivel mundial, están siendo transformados por la inclusión de Internet en la forma de hacerlas. Aun estamos aprendiendo como humanidad a hacer el mejor uso de la herramienta, y nuestro país es parte de ese aprendizaje.

Lo que hagamos a partir de estos primeros 20 años de primeras experiencias puede hacer la diferencia en el nivel de desarrollo y vida que podemos lograr para nosotros y las generaciones de salvadoreños que vendrán a continuación.