Ha sido publicado el informe incluyendo los mensajes principales que se generaron en las discusiones abiertas durante las más de 300 sesiones realizadas en formato híbrido en el mes de diciembre 2022, en el Foro de Gobernanza de Internet, en Etiopía.

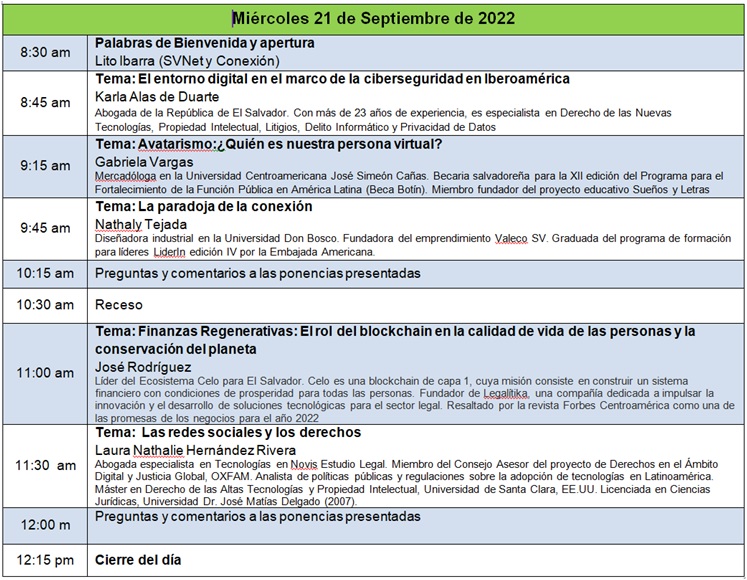

En una entrada previa en este blog, comentamos sobre los temas principales que fueron definidos previamente, y sobre los que giraron las sesiones, discusiones, presentación y charlas. Los resultados y mensajes discutidos se presentan con esa misma clasificación, y cada uno de los 5 principales tópicos contiene algunos subtemas en los que se han clasificado los mensajes.

Estos resultados, así como las anteriores discusiones y consultas públicas, servirán para alimentar la definición y eventual acuerdo para firmar un Pacto Digital Global (Global Digital Compact) por varios países en 2024, con el auspicio y acompañamiento de la Organización de Naciones Unidas.

Una muestra de los mensajes

El informe contiene 72 mensajes, cada uno resumido en un párrafo, y distribuidos en 2 a 4 subtemas por cada uno de los temas principales. A continuación se presentan los temas principales, los subtemas, la cantidad de mensajes en cada subtema, y un ejemplo de mensaje por cada tema principal.

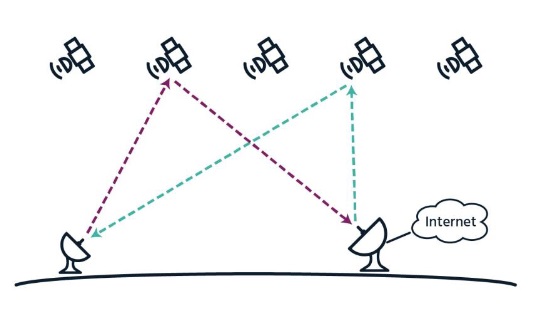

1. Conectando a todas las personas y salvaguardando los derechos humanos (16)

1a. Brechas digitales (5)

Ejemplo: “Una infraestructura digital resistente y segura es crucial para la inclusión digital. Los gobiernos deberían proteger y promover la infraestructura requerida, incluida la red eléctrica y fuera de la red, así como redes de comunicaciones”

1b. La brecha digital de género y les derechos de las mujeres (3)

1c. Derechos humanos y desarrollo digital (8)

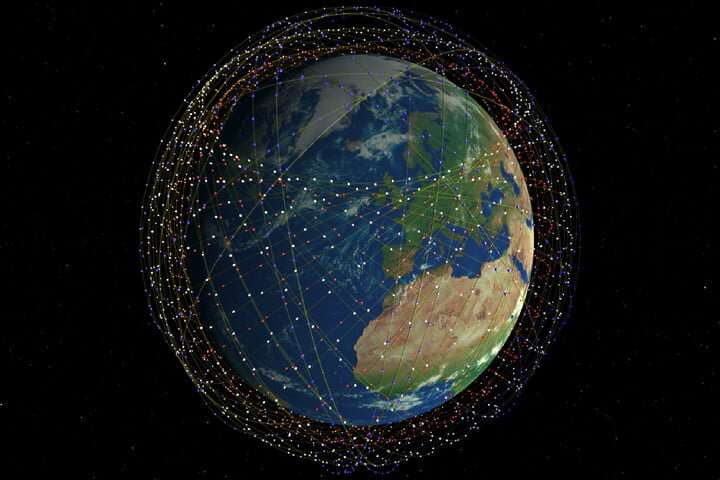

2. Evitando la fragmentación de Internet (9)

2a. Entiendo los problemas (3)

Ejemplo: “El Pacto Mundial Digital brinda la oportunidad de reafirmar el valor de una red abierta e interconectada para la realización de la Carta de la ONU, el logro de los Objetivos de Desarrollo Sostenible y ejercicio de los derechos humanos”

2b. Enfrentando los riesgos de la fragmentación (6)

3. Regulación de los datos y protección de la privacidad (16)

3a. La centralidad de los datos (4)

3b. Privacidad de datos y justicia de datos (6)

Ejemplo: “Las políticas deben ir más allá de la protección de datos a la justicia de datos en la que las personas tienen opciones sobre cómo se utilizan los datos personales y donde pueden compartir los beneficios y beneficios de la innovación”

3c. Gobernanza de datos (6)

3d. Flujos de datos transfronterizos (2)

4. Habilitación de la seguridad, la protección y la rendición de cuentas (17)

4a. El papel de los que hacen las políticas (5)

Ejemplo: “Los gobiernos, el sector privado y la comunidad técnica deben tener cuidado de no adoptar leyes de ciberdelincuencia y establecimiento de normas que inciden negativamente en la labor de los defensores de ciberseguridad”

4b. Ciberseguridad (4)

4c. Cibercrimen (2)

4d. Contenido y desinformación (6)

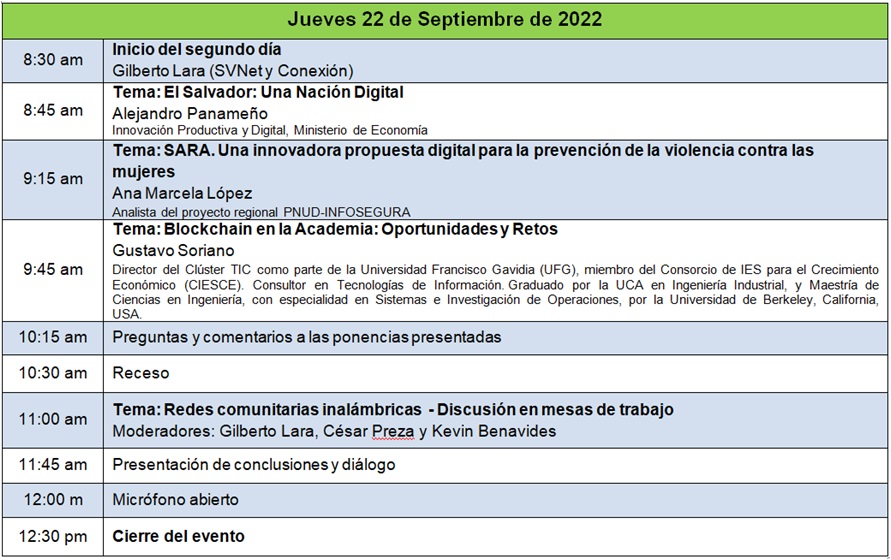

5. Abordaje de las tecnologías avanzadas, incluida la Inteligencia Artificial (12)

5a. Gobernanza (5)

Ejemplo: “Las tecnologías avanzadas, incluida la inteligencia artificial, deben diseñarse de manera que respeten el estado de derecho, los derechos humanos, los valores democráticos y la diversidad, e incluye garantías apropiadas”

5b. Confianza, seguridad y privacidad (4)

5c. Derechos y moderación de contenidos (3)